目前网上出了各种应对秘方,但是大部分都是针对小白个人用户:

- 下载和安装MS17-010的补丁;

- 关闭445、135、137、138、139端口,关闭网络共享;

- 用移动硬盘备份电脑中重要数据;

- 升级Windows & 增强个人安全意识。

1. 企业环境的特殊性

不同于个人用户,无论是业务流程的需要,还是管理上的要求,企业环境中的电脑是必须联网的。SMB这个协议虽然是为了文件共享设计,但是有大量的企业环境中特定的操作是基于SMB的,如“RPC over SMB”。关闭SMB,不仅仅无法共享文件,甚至很多操作如部分AD功能、远程管理、桌面统一管理都不能正常工作。

另一方面,一些企业的业务系统还可能运行在老系统之上,如果长期没有正常的安装补丁,贸贸然试图一次性安装到新补丁,可能的结果是安装失败、反复重启,导致业务中断。

一个IT管理规范的企业组织,自然应有完善的IT资产管理、补丁升级流程、精心设计的安全事件应急预案。但是理想很丰满,现实很骨感,大量的真实存在的普通企业需要面对一些基础问题:

- IT资产管理的不足。没有人清楚所有服务器的版本、配置、IP地址、端口的业务用途。

- 补丁升级流程的不足。平时不重视,偶尔想到做一下升级。或者是曾经在升级过程中宕机,从而对补丁敬而远之。

- 供应商管理的不足。关键业务系统的操作系统、中间件等迟迟不能升级,导致核心业务系统具有非常高的风险。

2. 企业环境下的WannaCry应对

为了行文方便,我们将企业分为两种极端水平: 种是IT基础设施良好的企业;第二种普通水平企业。种企业有资产管理,可以查看所有服务器、客户机的版本、IP网段和地址、基本的软硬件配置等,并且有内网的SCCM、WSUS等补丁推送工具以及定期的升级推送制度。而第二种企业往往是IT管理依赖外包,管理上依赖于人工而非借助工具,不清楚自己的资产清单,没有完善的制度流程。现实中的企业往往存在两者之间。

a) IT基础设施良好的企业

事实上,这类企业几乎没有恐慌的必要。WannaCry利用的SMB漏洞,Microsoft已经在2017年3月的MS17-010中修复——过去的两个月中这类企业完全有足够的时间安装升级补丁包——即使有个别小白用户中招,也不会有蔓延的危险。有人也许会说,英国的英国国民保健署不是中招了,难道他们的IT管理水平很低吗? 是的,他们的水平确实很低!不同于我天朝上邦,西方资本主义国家带国有属性的组织,普遍存在经费不足、待遇不高,无法和私人企业竞争吸引人才的问题。所以他们的IT管理水平低是必然的。为了以防万一,可以再检查一下下面的步骤:

- 确保内网的所有用户终端、Windows 服务器已经安装了MS17-010的补丁。具体信息参考https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- 检查邮件安全网关、边界防火墙的特征库已经更新到新版本。目前看来,钓鱼邮件是小白用户中招的一个主要来源。邮件安全网关可以过滤掉大部分钓鱼邮件以及通过邮件附件的病毒传播,而边界防火墙可以监控HTTP下载内容,切断病毒的直接下载。如果存在部分电脑无法安装该补丁的情况,可以考虑禁用SMBv1。请注意,是禁用SMB version 1,不是禁用SMB。 https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012。

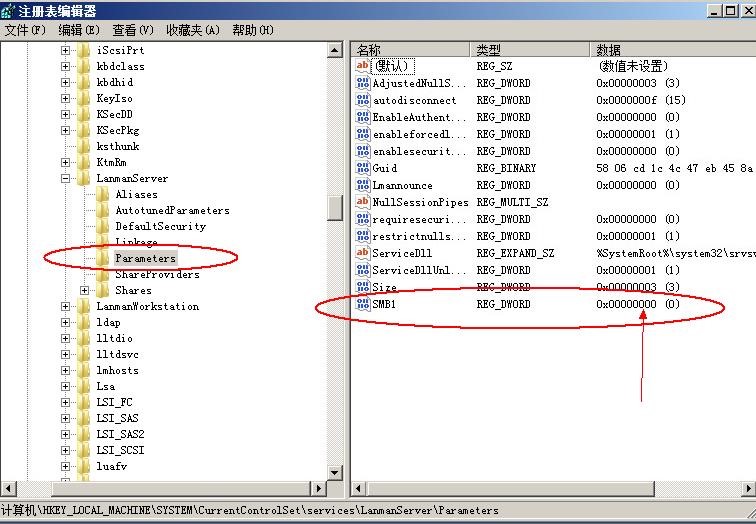

禁用SMBv1后的注册

- 禁用SMBv1,会导致使用SMBv1的客户端(XP)出现访问问题。建议有用户报修后,直接更新替换电脑。如果是服务器,要求供应商出具升级方案,如果短期无法实现,可以参考下面章节中的虚拟补丁解决方案。

b) 普通水平的企业

IT水平高也好,普通水平也罢,其实需要面对的危险是相似的。只是普通水平企业就好比亚健康抵抗力差人群,稍有风吹草动就发烧咳嗽,一旦生病就要十天半月。以措施“确保内网的所有用户终端、Windows 服务器已经安装了MS17-010的补丁”为例,这个在IT水平高的企业,也就是一两个晚上的自动推送的事情。而打补丁基本靠人工的组织中,客户端自动补丁推送也是一道遥不可及的大餐。下面我们以“在有限人力和时间约束条件下的可操作性”为出发点,设计了几个基本操作步骤。

- 使用工具扫描探测内网环境中暴露在MS17-010维修下的主机,获得资产清单。

-

根据资产清单和企业实际情况,选择:

- 能打补丁的尽量打补丁。

- 对于不能打补丁但是又必须在线运行,可以禁用SMBv1。

- 部分不能上补丁,又不能禁用SMBv1,可以通过UTM/NGFW等设备实现虚拟补丁功能。

- 总结经验教训,借该事件反思总结,获得组织决策者对提供信息安全管理水平的支持。

3. 借助工具探测内网主机

类似工具有很多,推荐使用metasploit进行自测。下面以业界主流的metasploit为例,说明如何获取暴露在MS17-010的资产清单。基本步骤如下:

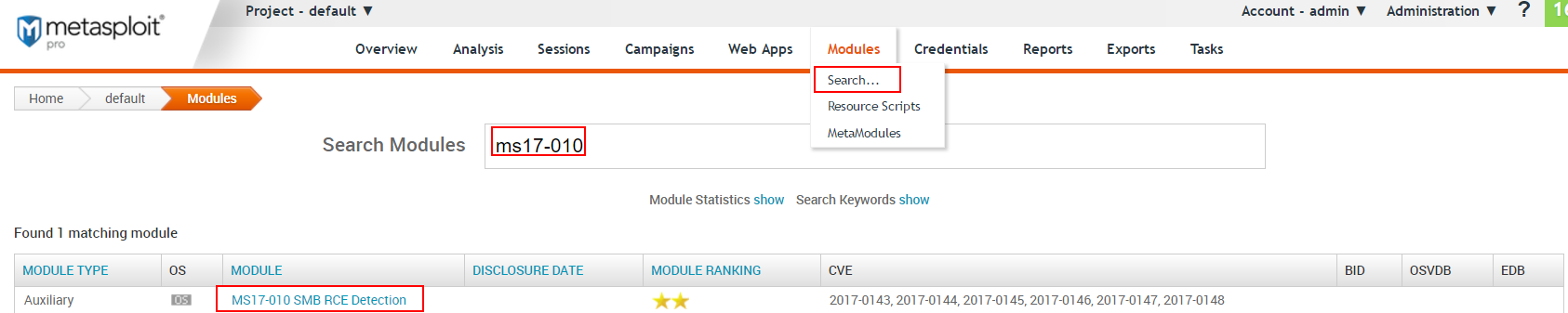

- 登录Metasploit,“Modules---->Search……”,搜索MS17-010

MS17-010 SMB RCE 检测

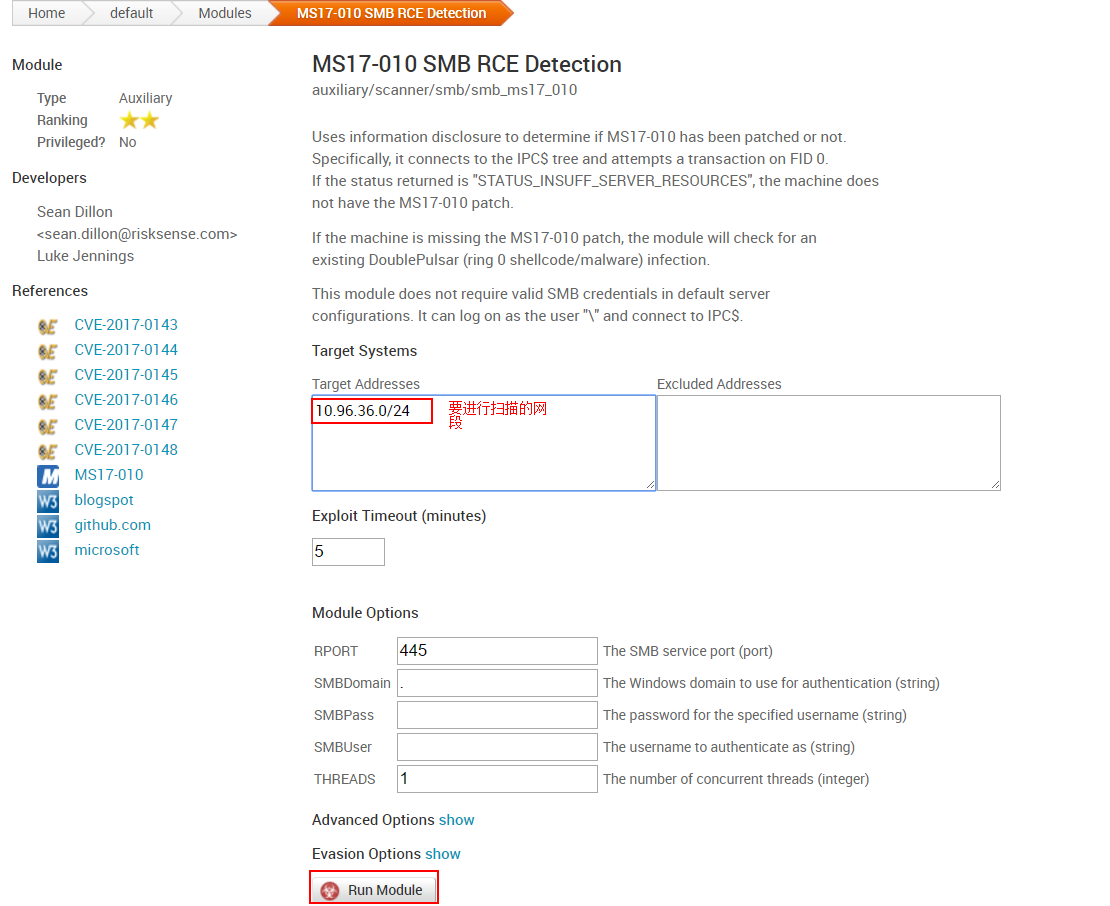

- 点击“MS17-010 SMB RCE Detection”这个模块,设置要进行扫描的主机IP或网段,运行“Run Module ”

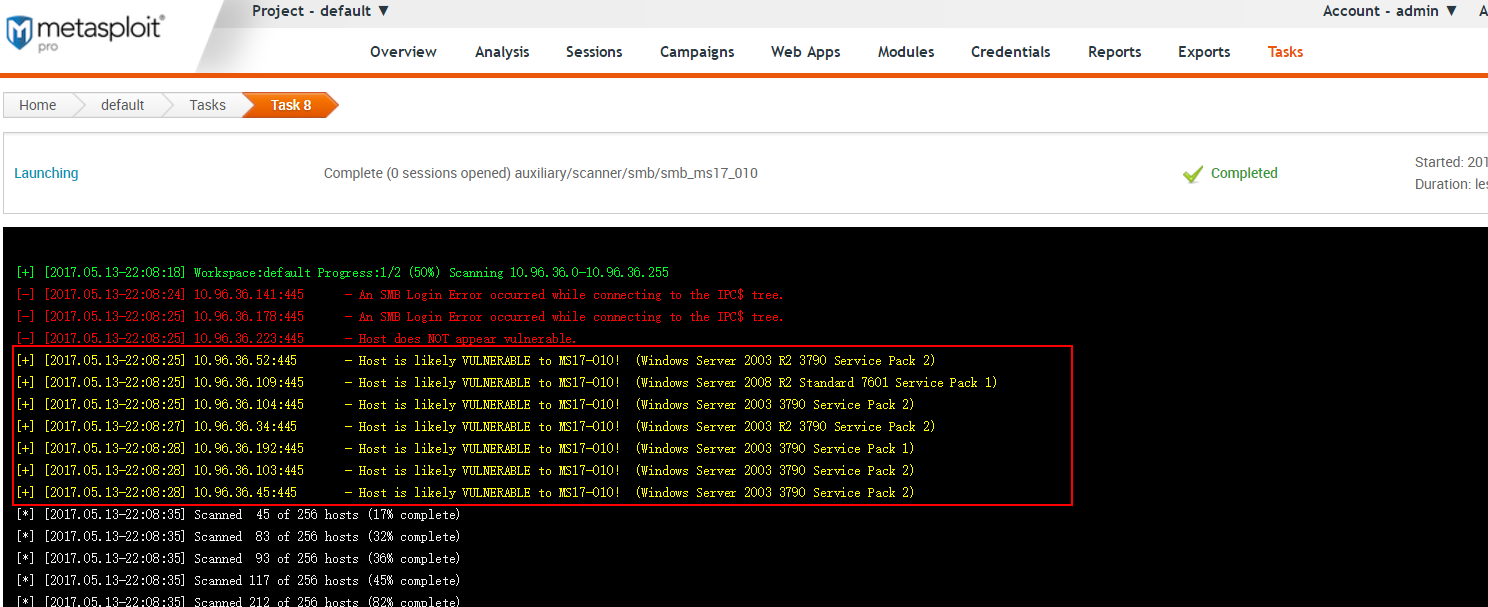

- 扫描进程,探测到存在SMB漏洞的主机

- 扫描完成,查看探测到存在SMB漏洞的主机

4. 在网络边界处拦截勒索病毒和攻击流量(以下一代防火墙Fortinet为例)

- 利用策略管控:禁止外网到内网的SMB流量,在防火墙(外网边界)上阻断对135/137/139/445端口的访问;禁止SMB服务流量在内网不同区域之间转发(内网防火墙),从而禁止WannaCry恶意流量感染到内网的不同区域。

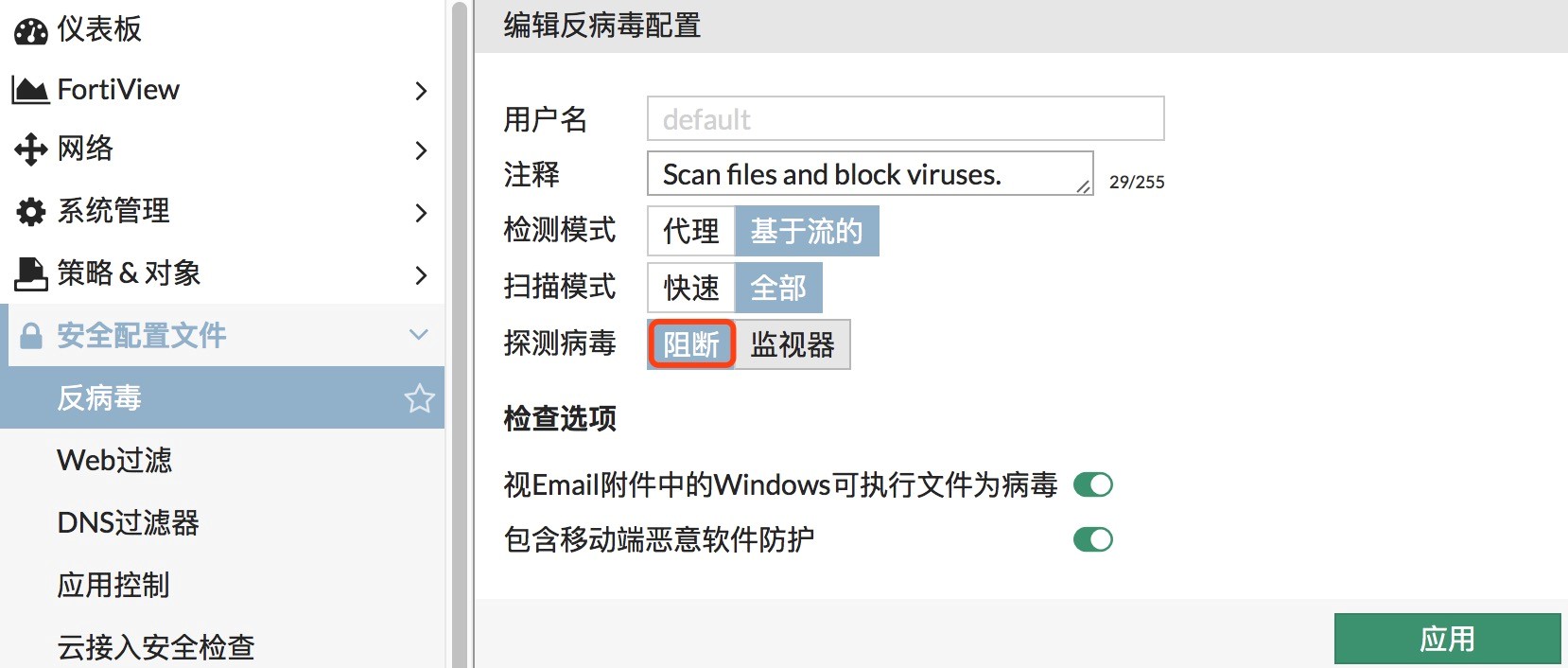

- 病毒过滤系统编辑反病毒配置文件

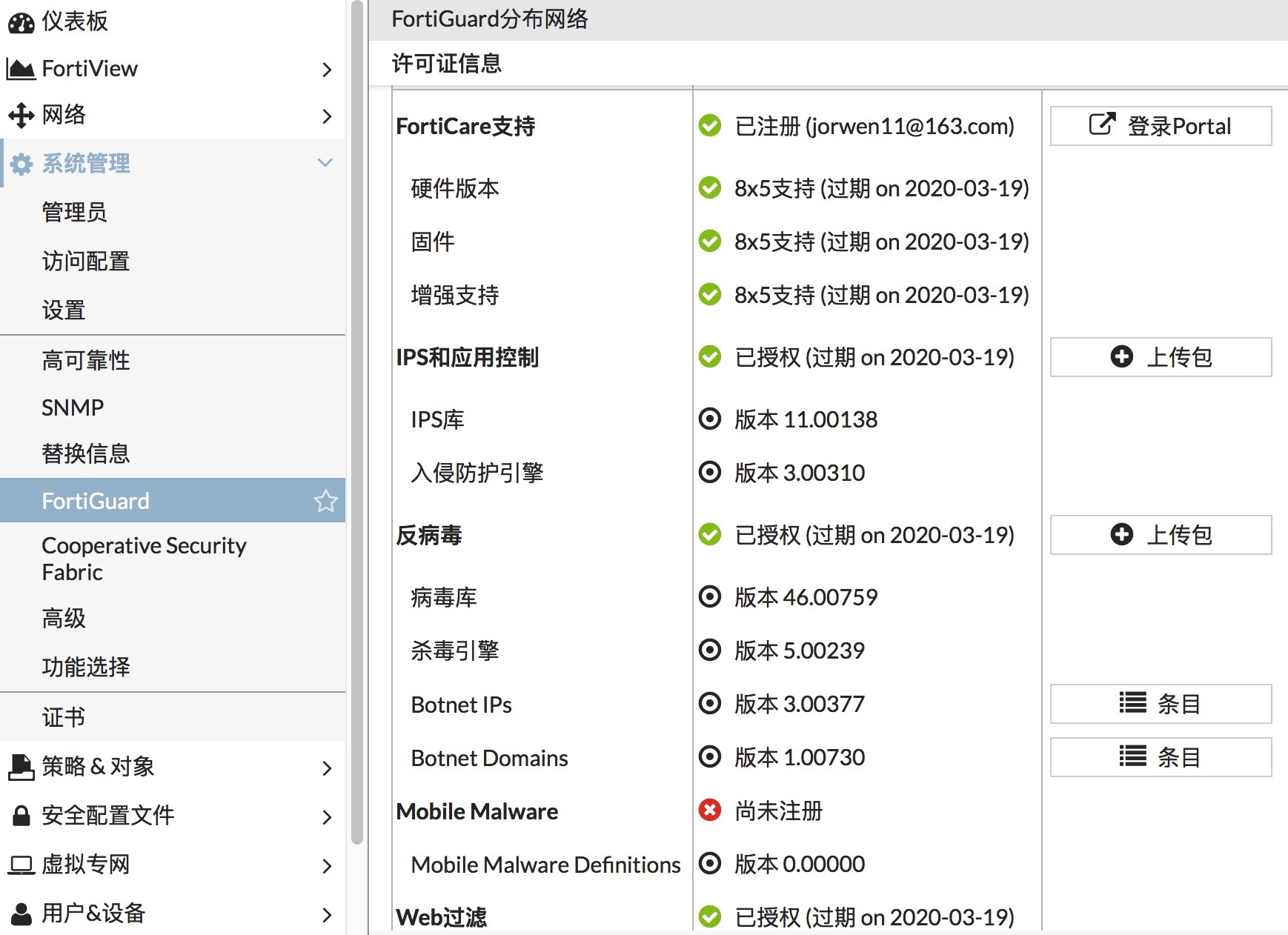

FortiGate病毒库已经更新了对“WannaCry”防护签名:

http://fortiguard.com/encyclopedia/virus/7385618/w32-filecoder-wannacryptor-d-tr

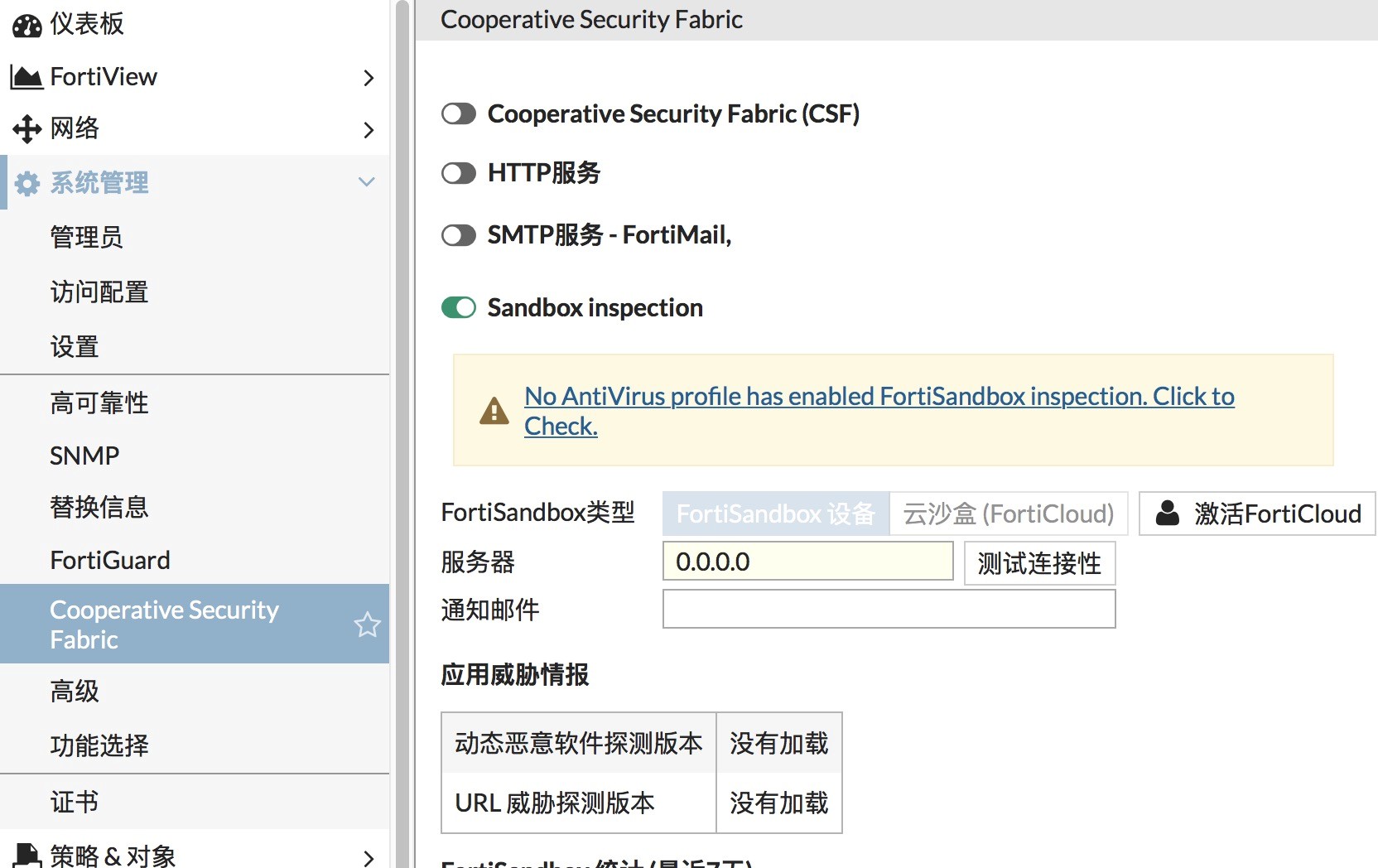

有沙盒系统的企业可以开启沙盒,增强防护效果

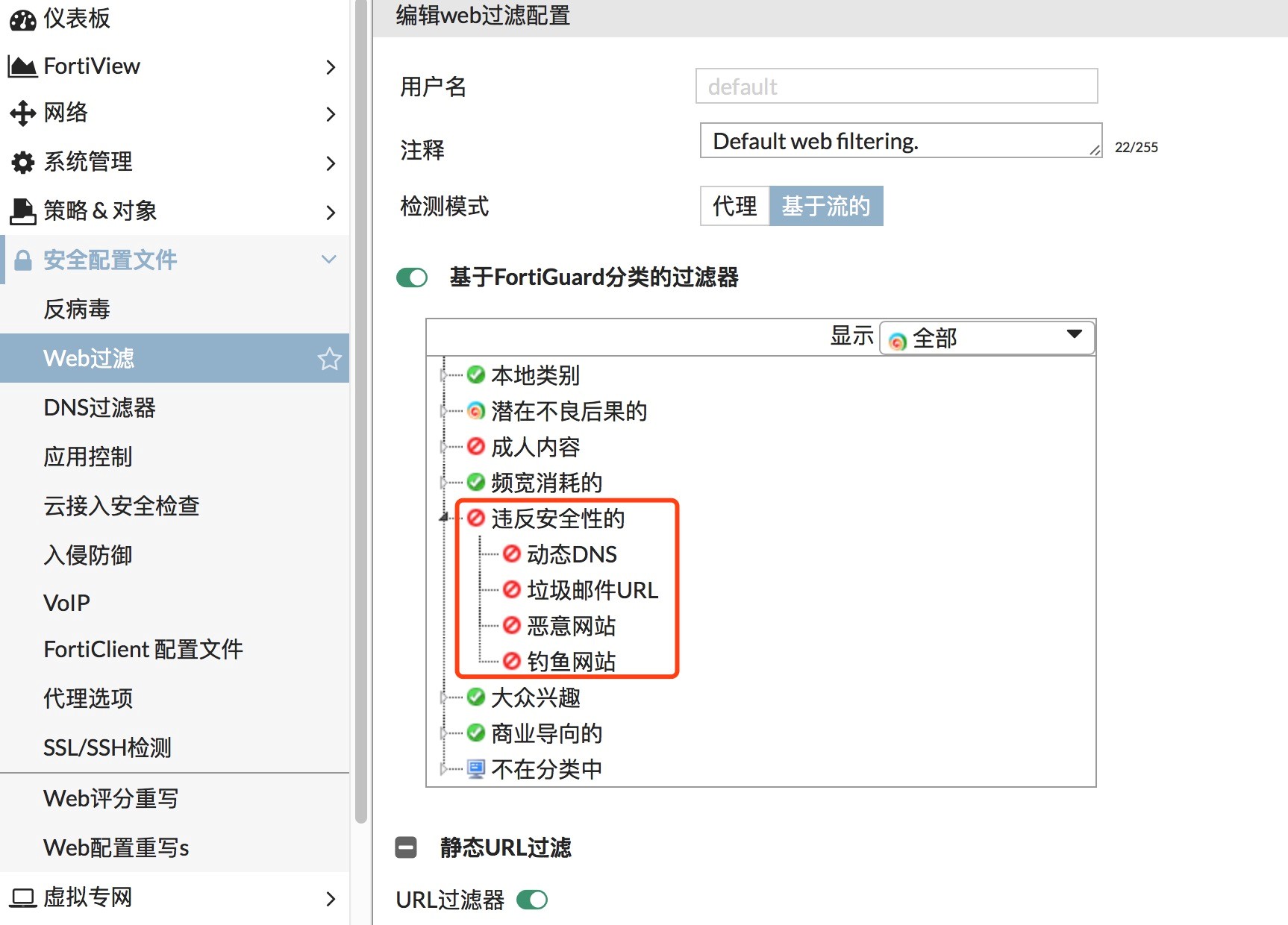

- 网页过滤系统编辑网页过滤配置文件,阻断“违反安全性”URL库

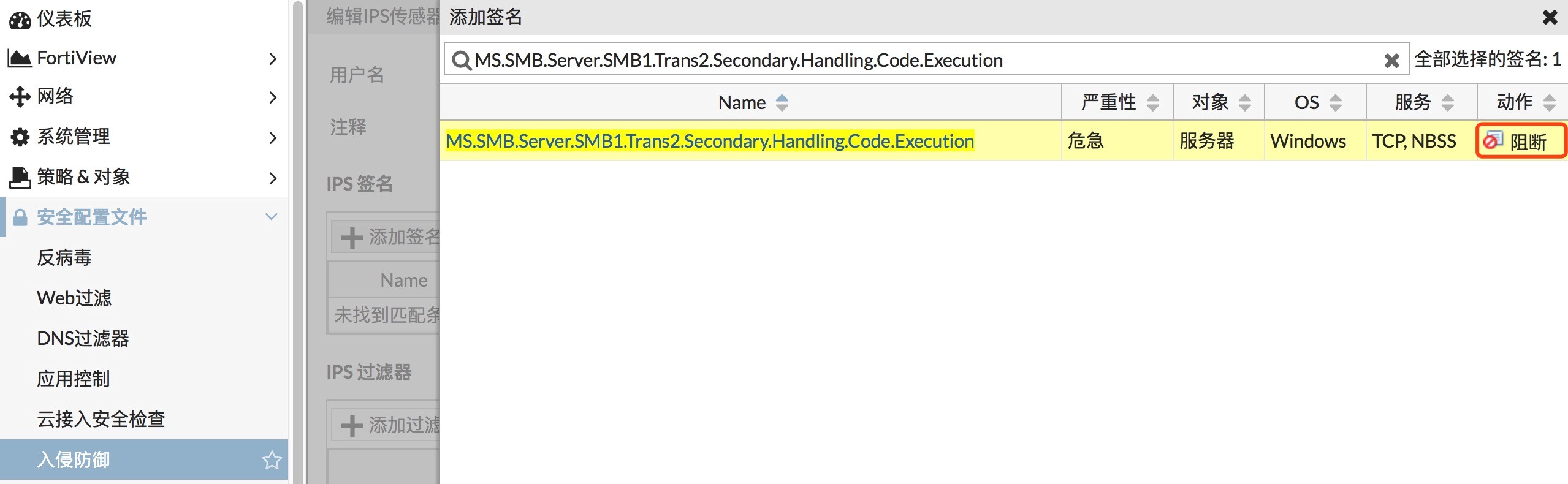

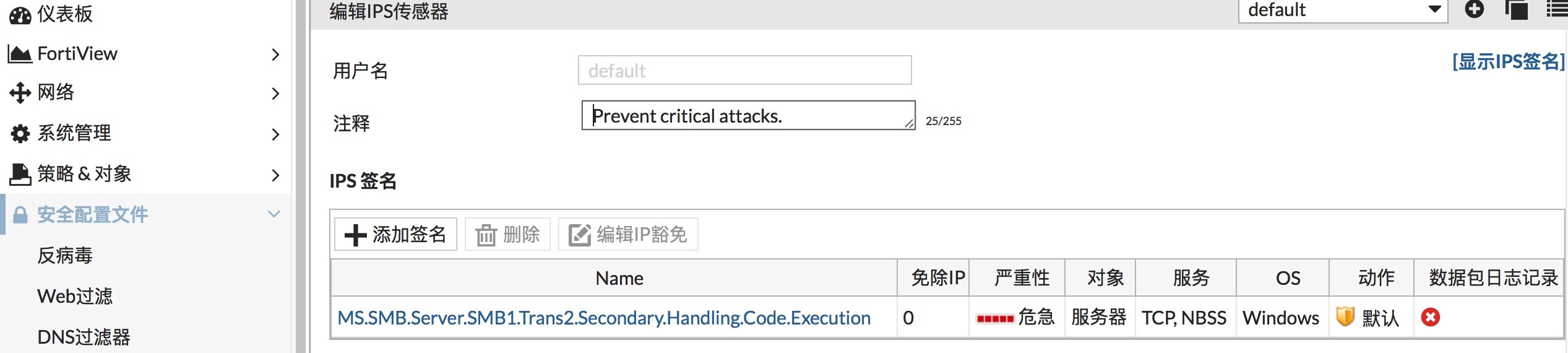

- IPS入侵防御系统

编辑入侵防御配置模块,添加签名“MS.SMB.Server.SMB1.Trans2.Secondary.Handling.Code.Execution”

http://www.fortiguard.com/encyclopedia/ips/43796

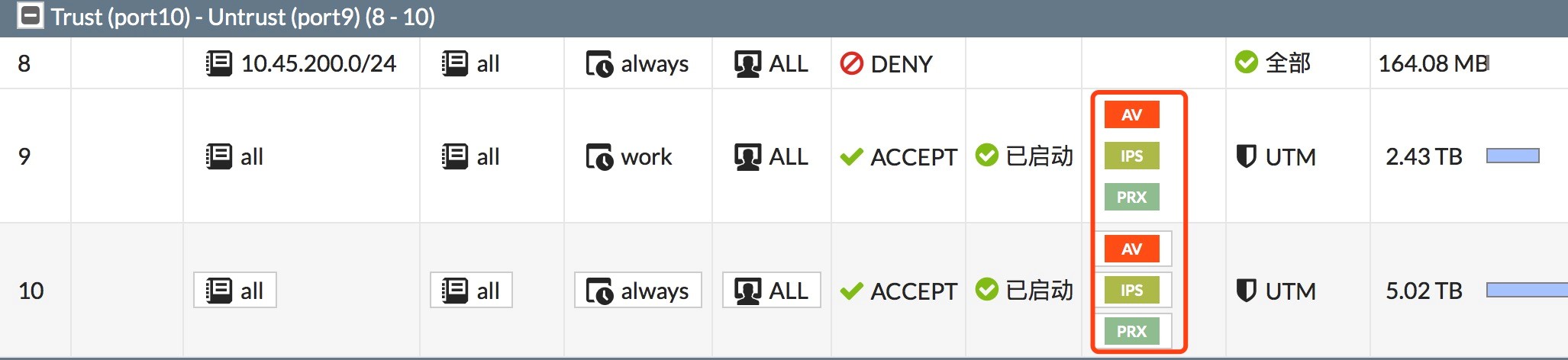

策略调用以上“安全配置文件”

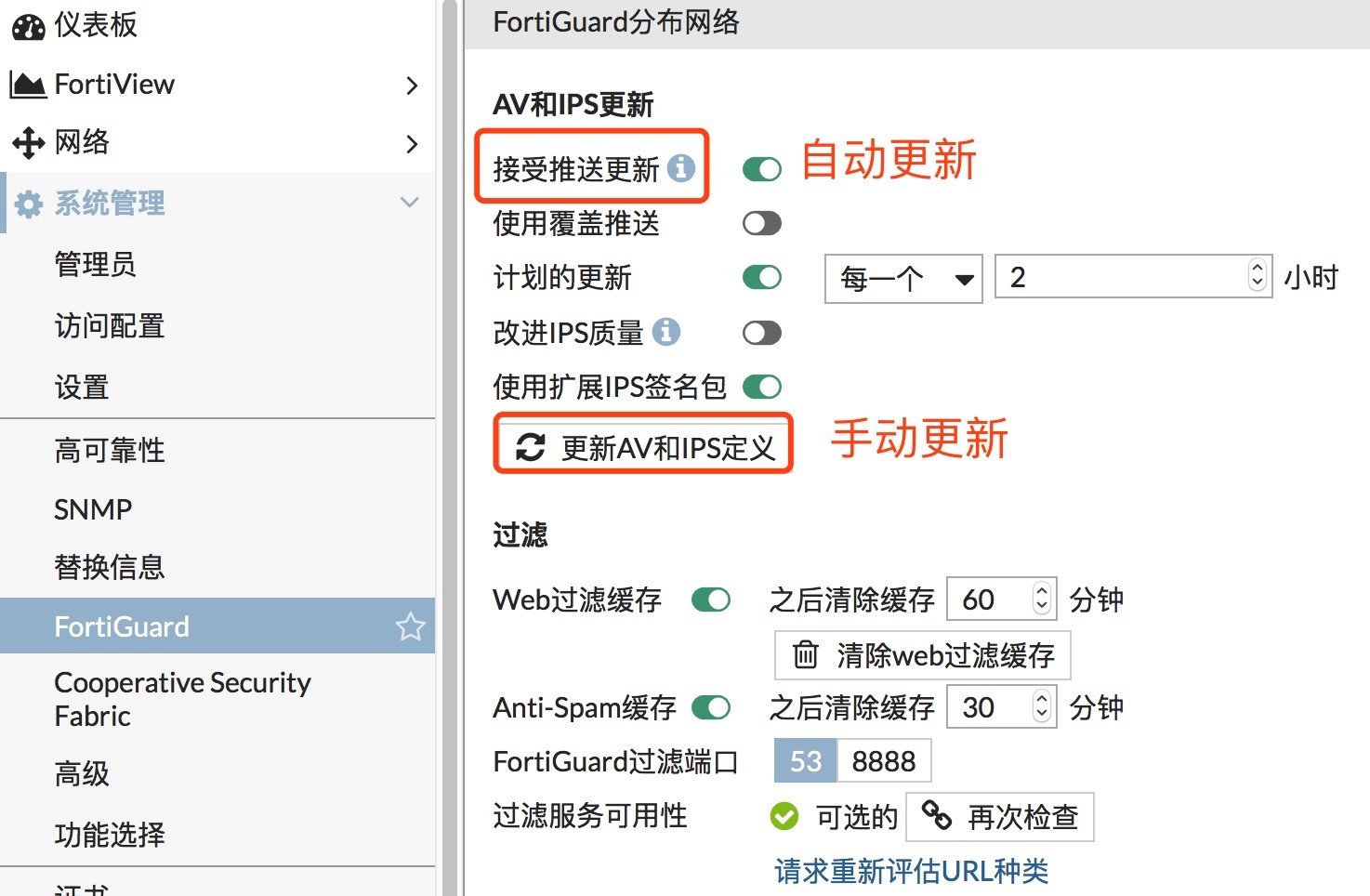

注意:在有FoutiGuard授权的情况下,开启自动升级的话,特征库会自动更新。

“自动更新”,“手动更新”设置如下

5. 总结

在预防上投入10元钱,在治疗时也许就能节约1000元,甚至10000元。这个道理人人都懂,可惜现实是,用户普遍“重治疗轻预防“,头痛医头,脚痛医脚,代价惨重,医患关系高度紧张。古人云:大医治未病。意思是说,医术最高明的医生并不是擅长治病的人,而是擅长防病的人。

并擎科技,要做一个大医。

并擎科技公司简介

上海并擎软件科技有限公司(简称“并擎科技”)成立于2009年,是一家深耕于信息安全领域,提供相关解决方案及技术服务的高新技术企业(上海市高新技术企业,上海市双软企业认定)。核心人员来自微软、惠普、摩根斯坦利等国际知名IT和金融企业,拥有丰富的技术经验和管理水平。

并擎科技基于率先的业内产品、深厚的技术能力以及丰富的实施经验,为制造业、快消业、航空业、金融业、物流业和互联网等行业用户(包括多家世界500强),提供卓越丰富的信息安全解决方案,信息安全技术服务和基础架构咨询服务。

沪公网安备 31010402004956号

沪公网安备 31010402004956号